Model sieciowy ISO/OSI

9 maja, 2022Model ISO/OSI wraz z jego uproszczoną wersją – TCP/IP stanowią podstawę działania protokołów sieciowych. Powstały one w celu usystematyzowania struktury...

Czytaj dalej

Ostatnio ciągle słyszymy o bezpieczeństwie w sieci. Widzimy mnóstwo reklam wszelkiego rodzaju Antywirusów programów do ochrony internetu oraz właśnie VPN’ów. Jednak czym one dokładnie są.

VPN to skrót od wirtualnej sieci prywatnej. Jest to swego rodzaju korytarz, który pośredniczy w łączeniu hosta docelowego z serwerem. ISP przesyła żądanie najpierw na serwer VPN a dopiero z niego na serwer docelowy (np. strone www). Połączenia są szyfrowane co zwiększa bezpieczeństwo.

Po pierwsze zwiększa prywatność w internecie. Dzięki temu, że to VPN łączy się z serwerem docelowym w obie strony, adres IP naszego komputera jest niewidoczny dla właściciela serwisu (widzi on IP serwera VPN) ponadto szyfrowanie danych zapewnia większą ochronę przed wszelkiego rodzaju hakerami.

Korzystanie z VPN zapewnia większe bezpieczeństwo, chroni przed hakerami, dzięki temu możemy bezpiecznie uzyskiwać dostęp do poufnych danych. Jest więc niezbędny dla osób pracujących zdalnie. Przydaje się też gdy musimy skorzystać z sieci publicznej i boimy się, że ktoś będzie „podsłuchiwał” pakiety.

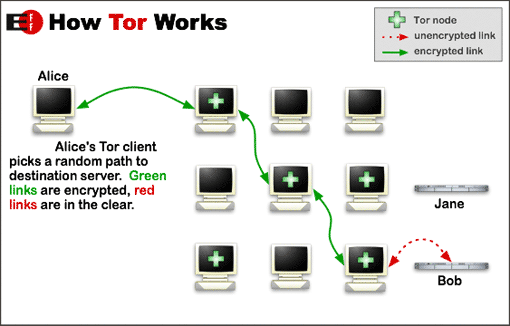

Sieć Tor to zaawansowany projekt wielowarstwowej sieci komputerowej. Polega ona na łączeniu się komputerów z kolejnymi urządzeniami, a te łączą się ponownie z jeszcze innymi. Dopiero po wykonaniu kilku(nastu) takich połączeń następuje dostarczenie zapytania na serwer docelowy. Ten typ połączenia (nazywany cebulowym) zapewnia dużą, choć nie absolutną anonimowość. Nie jest oczywiście idealny. Sieć Tor jest wolniejsza oraz często ograniczona pod względem wielkości transferu.

Model ISO/OSI wraz z jego uproszczoną wersją – TCP/IP stanowią podstawę działania protokołów sieciowych. Powstały one w celu usystematyzowania struktury...

Czytaj dalejWstęp Zacznij od tego czym jest protokół. Definicja protokołu jest następująca — zbiór reguł i kroków postępowania, według których urządzenia...

Czytaj dalejJak powszechnie wiadomo każdemu komputerowi w sieci LAN może przypisać praktycznie dowolny nieużywany adres IP. Jednak w celu, choć częściowej...

Czytaj dalej